Die Laiteries Réunies de Genève (LRG) führten einen Wettlauf gegen die Zeit, um nicht bankrottzugehen, nachdem sie am Osterwochenende 2022 von einem Cyberangriff getroffen wurden. Der Angriff begann am Donnerstag, 14. April 2022, um genau 23.54 Uhr in diesem Konzern, der Milch aus der grenzüberschreitenden Freihandelszone Grand Genève sammelt und verarbeitet.

Kurze Schockstarre

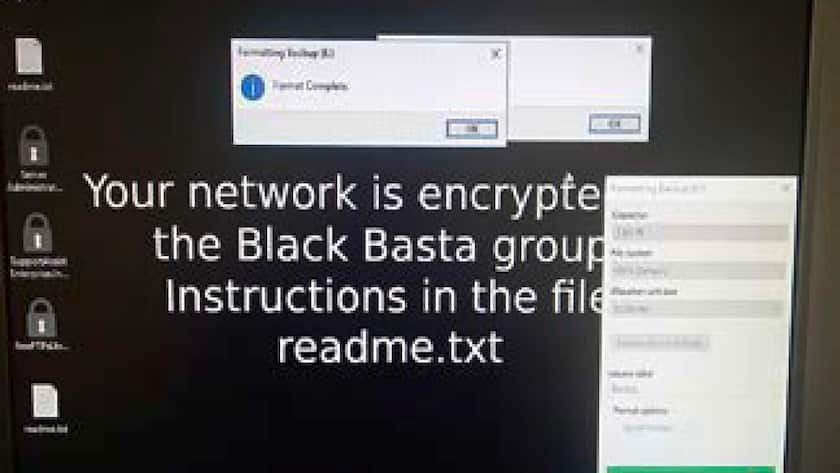

Der Alarm wird am Freitag, dem 15. April, um 9 Uhr ausgelöst. Es ist unmöglich, sich aus der Ferne einzuloggen! Einmal vor Ort und nach einer kurzen Schockstarre angesichts eines verschlüsselten Servers und der Nachricht der Hackergruppe Black Basta, die zur Zahlung eines Lösegelds auffordert, ergreifen die IT-Verantwortlichen der LRG die ersten Notfallmassnahmen: alle Systeme abklemmen, das Unternehmen «unter eine Glocke» stellen und die Geschäftsleitung informieren.

Die Autoren

Martin Portier, IT-Verantwortlicher, Laiteries Réunies de Genève, Plan-les-Ouates

Andy Kutter, Leiter Filiale in St. Gallen und Mitglied der Geschäftsleitung, Kyos, Genf.

Dann ist es Zeit für die Feststellung: Es ist doppelt schlimm. Die gesamten -Computersysteme sind unbrauchbar, das -Active Directory unter der Kontrolle von -Hackern und alle Passwörter geändert, 200 Computer verschlüsselt, 120 verschlüsselte physische und virtuelle Server, auf denen Dutzende von Programmen laufen, und alle sensiblen Daten befinden sich potenziell im Darkweb. Es gibt eine grosse Unbekannte: Wird es möglich sein, den Gegenwert von dreissig Jahren an IT-Investitionen wieder hereinzuholen, bevor das Unternehmen geschlossen wird? In dieser Situation dauert es durchschnittlich vierzig Tage, um einen korrekten Dienst wiederherzustellen.

Konkret sind es drei Industriestandorte in Plan-les-Ouates, Satigny und Bannwil BE, die sich in völliger Dunkelheit wiederfinden. Ohne E-Mails, Drucker, Kopierer, Telefon, Computer, Branchensoftware und industrielle Überwachung sind 300 Personen arbeitslos, und frische Produkte im Wert von mehreren Millionen Franken könnten verderben.

Schnell gibt es eine erste Hoffnung: Das Rückgrat aller Computersysteme, das ERP-System Infor M3, das auf AS/400, einem bei Hackern wenig bekannten Server, läuft, ist intakt. Daraufhin beginnt ein Wettlauf gegen die Zeit. Die Geschäftsleitung und der Verwaltungsrat teilen mit, dass die LRG nur eine Woche ohne Informatik auskommen können.

Bei der Cybercrime-Brigade der Genfer Polizei wird Anzeige erstattet. Die Stunden vergehen schlaflos, bereits 36 Stunden nach dem Angriff, und noch -immer sind die Teams im Ungewissen. Die Hilferufe an die üblichen externen -IT-Dienstleister tragen Früchte. Man muss wissen, dass Ostern im Kanton Genf vier Feiertage sind. Die Hacker haben das -Datum nicht zufällig gewählt.

Die rettenden Snapshots

Immerhin gab es eine zusätzliche Art der Datensicherung: Snapshots auf den Speicherarrays. Sie sind nicht verschlüsselt. Viele andere Unternehmen hatten nicht so viel Glück. Gemeinsam wird eine Strategie für den Neustart entwickelt, und die Generaldirektion wird benachrichtigt. Der Aktionsplan wird an die Geschäftsleitung weitergeleitet: Es wird eine Woche dauern, bis die Situation wieder stabil ist, aber das erscheint viel zu lang.

Idealerweise sollte in einer solchen -Situation die gesamte IT neu aufgebaut werden. Nur so kann man sicher sein, dass die Hacker nicht wiederkommen. Man muss auch alle verschlüsselten Rechner analysieren, um den Einstiegspunkt der Hacker zu kennen. Das ist jedoch langwierig und teuer und daher nicht praktikabel. Die andere Lösung, die am billigsten und schnellsten erscheint, ist die Zahlung des Lösegelds. 70 Prozent der Unternehmen tun dies. Der Betrag beläuft sich in der Regel auf 2 oder 3 Prozent des Umsatzes. Bei den LRG, die etwas mehr als 200 Millionen Franken Umsatz pro Jahr machen, sind das 4 bis 6 Millionen Franken. Für die Hacker ist das profitabel. Es handelt sich mittlerweile um rücksichtslose mafiöse Berufsorganisationen, die vor allem auf Gewinnmaximierung aus sind. Es gibt keine -Garantie, dass Lösegeldzahlungen funk-tionieren, und es wird von der Polizei -dringend davon abgeraten. Die allgemeine Richtung ist klar: Es kommt nicht infrage, zu zahlen oder auch nur mit den Hackern in Kontakt zu treten.

Der Aktionsplan basiert auf einem Mindestdienst, der so schnell wie möglich wiederhergestellt werden soll, um den Bankrott zu vermeiden und gleichzeitig das Risiko zu begrenzen, dass es wieder passiert. Die sieben Mitarbeitenden der IT-Abteilung der Laiteries Ré-unies de Genève, andere interne technische Ressourcen und externe Dienstleister aus dem Raum Genf machen sich an die Arbeit. Sie beginnen, die Server aus den Snap-shots wiederherzustellen, indem sie sie offline lassen, von Spezialisten aus dem hinzugezogenen externen Kyos-Team analysieren lassen und sie nach deren grünem Licht den Nutzerinnen und Nutzern wieder zur Verfügung stellen. Priorität haben die Server, die für die wichtigsten Funk-tionen des Unternehmens benötigt werden: produzieren, vertreiben, verkaufen.

Riesige Wiederaufbauarbeit

Parallel dazu werden 200 Computer innerhalb von 15 Tagen neu aufgebaut. Alle diese Server und Computer stehen unter ständiger Überwachung durch ein EDR-Antivirusprogramm, das verdächtiges Verhalten analysiert. Schliesslich wird die elektronische Kommunikation mit Partnern, Kunden und Lieferanten mit Bordmitteln und ohne Internetverbindungen wiederhergestellt.

Die menschliche Herausforderung besteht darin, diese Teams, die sich auf dem kritischen Pfad befinden, zu schützen. Sie müssen ruhig bleiben, dürfen nicht zusammenbrechen und müssen den Schlaf managen. Die Verwaltung der Prioritäten ist eine echte Herausforderung, da jedes der neun Unternehmen der Gruppe LRG zuerst zur Normalität zurückkehren möchte. Die Schlichtung durch das Management war in kritischen Momenten von entscheidender Bedeutung. Die Wiederinbetriebnahme der -unverzichtbaren Schlüsselsysteme gelang dann ab Mittwoch, 20. April. Nur

ein einziger voller Tag ging verloren.

Die Kundschaft zeigte ein gewisses Verständnis, doch kostete dies rund 500 000 Franken an Entschädigung. Insgesamt wird der Cyberangriff 1,2 Millionen Franken gekostet haben, einschliesslich der eingesetzten Mittel, der Kundenstrafen und der Kompensationsstrafen.

Die Systeme in Zukunft anders denken

Nach dieser Erfahrung müssen die LRG weiterwachsen, ihre Infrastruktur konsolidieren und ihre Nutzer informieren. Das beginnt damit, sich besser zu schützen, indem man die Systeme anders denkt: IT-Governance und Security Officer, Proxy, Backups, Segmentierung der Netzwerke in isolierte Bereiche, Updates, EDR, doppelte Authentifizierung, Sensibilisierung, Schulung und Phishing-Kampagne.

Intern gibt es ein echtes Bewusstsein für die Bedeutung von IT-Systemen, für die Auswirkungen, die ein Angriff wie dieser haben kann, und für die Verantwortung, die jeder und jede angesichts von Hacking und neuen Bedrohungen wie Social Engineering trägt.