Die Hinweise stammen vom Sicherheitsunternehmen Kaspersky. Danach könnten Cyberkriminelle echte digitale Schlüssel erbeutet haben, mit denen sich gültige Covid-Zertifikate ausgeben lassen. Diese würden nun im Netz angeboten.

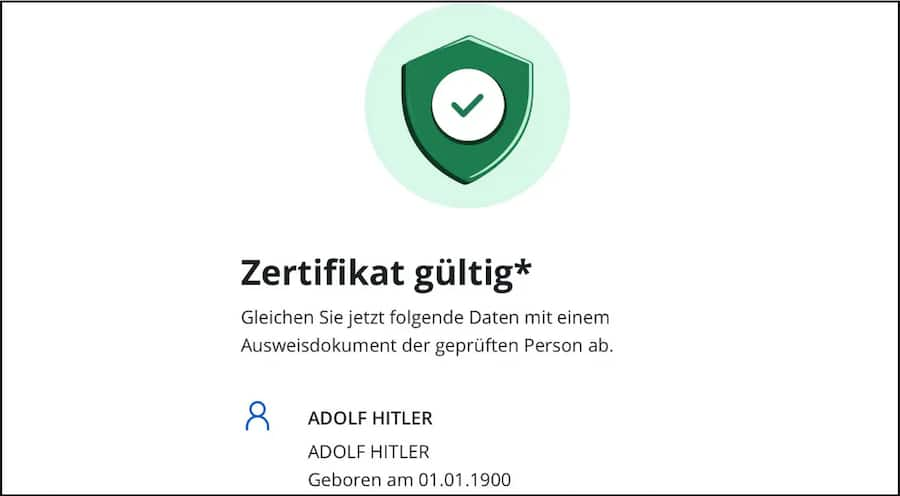

Kapersky illustriert den Verdacht mit vermeintlich echten polnischen, französischen und italienischen Zertifikaten, die auf Adolf Hitler ausgestellt wurden – mit einem gültigen QR-Code. Damit wollen die Unbekannten gegenüber der interessierten Kundschaft womöglich den Beweis antreten, dass sie Zugriff auf den Quellcode haben. Laut den Zertifikaten hat dieser «Adolf Hitler» seine zweite Dosis Biontech am 1. Oktober erhalten.

Dieser Schlüssel wird in der ganzen EU zur Ausgabe des Covid-Zertifikats – dem sogenannten «Green Pass» – verwendet. Falls dieser Private Key tatsächlich entwendet worden sei, müsste man diesen ersetzen. Ansonsten könnten Kriminelle unbegrenzt weitere Zertifikate ausstellen.

Erstmals aufgebracht wurde der Verdacht offenbar am Dienstag durch einen anonymen Twitterer: @reversebrain hatte einen italienischen «Green Pass» des toten Nazi-Führers entdeckt und dazu den Verdacht geäussert, dass zumindest in Italien die Codes entfremdet wurden.

Laut dem Fachportal «Heise» führen die Metadaten des gefälschten Impfpasses allerdings nach Frankreich – danach wurde Hitlers Covid-Zertifikat angeblich von der Caisse Nationale d'Assurance Maladie ausgestellt, also der staatlichen Krankenversicherung.

«Gültig»: Das passiert, wenn man den Quellcode des herumgeisternden Zertifikats checkt.

Allerdings gibt es auch andere Erklärungen als dass der Schlüssel entwendet wurde. Darauf weist das Schweizer Fachmedium «Inside-IT» hin: Die Zertifikatsdealer könnten auch mit Stellen zusammenspannen, die legitime Zertifikate ausgeben – oder sie könnten deren System gehackt haben. Dies halte Denys Vitali, der bei Swisscom als Data, Analytics & AI Engineer arbeitet, für plausibler: Auch wenn ein Leak nicht ausgeschlossen sei, sei er eher unwahrscheinlich, schreibt er auf «Github».

Seine Erklärung: Regierungen nutzten eher Hardware-Security-Module (HSM) zum Signieren, was den Schlüssel auch vor den Besitzern verberge. «Plausibler ist», so Vitali, «dass jemand die Vertrauenskette zwischen der Regierung und Ärzten / Apotheken / Spitälern durchbrochen oder Malware auf deren Computern installiert hat und nun Zertifikate generieren kann, als ob sie von einer vertrauenswürdigen Partei generiert würden.»

(rap)